Cơ sở dữ liệu nó có tiêu chuẩn gọi là ACID, cho nên dù có sập server thì dữ liệu vẫn đảm bảo tính toàn vẹn, không mất được đâu.

Mà cấu trúc hệ thống tập tin của Linux cũng khác windows, windows thì nó lưu thông tin các tệp tin ở nhiều chỗ, nếu lỗi cái chỗ chứa thông tin tệp (không phải là nội dung tệp) thì nó có thể mất liên kết tới mấy tệp tin chỗ này (có thể phục hồi được bằng công cụ), nhưng phần lớn các hệ thống tệp tin của linux thường chỉ lưu vào một chỗ. Nói cách khác hoặc là nó chạy ổn định, hoặc là đi cả cụm.

Hơn nữa một trang web lớn thường nó không chỉ có một cơ sở dữ liệu, mà là có ít nhất 2 cái, một cái chủ cho phép ghi dữ liệu mới, mấy cái khác phụ chỉ đọc được dữ liệu, mấy cơ sở dữ liệu này được chứa ở các máy chủ khác nhau, cho nên dù máy chủ này chết thì dữ liệu vẫn toàn vẹn ở máy chủ khác, nếu có mất thì cũng chỉ mất tầm vài phút là thời gian đồng bộ giữa cái cơ sở dữ liệu chính với cơ sở dữ liệu phụ.

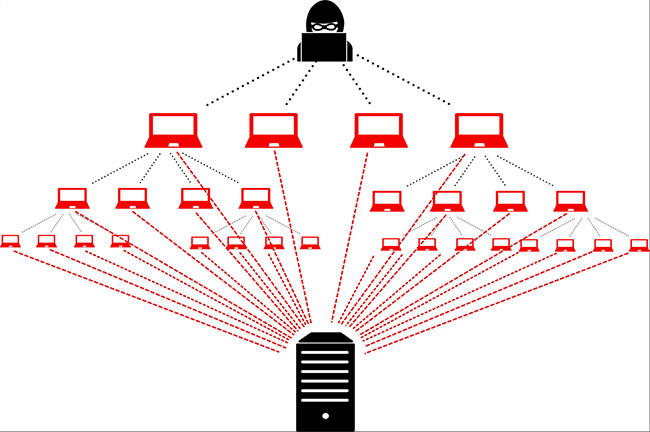

Vụ game thì nó hơi khác chút là nếu quá nhiều người chơi thì lượng thông tin gửi lên server quá lớn, hệ thống kém có thể dẫn tới ghi không kịp làm mất dữ liệu, hoặc là do dùng mã nguồn lậu/mã nguồn lỗi dẫn tới thông tin bị mất. Nhưng mấy cái này hoàn toàn chả liên quan gì tới DDOS.

Mà cấu trúc hệ thống tập tin của Linux cũng khác windows, windows thì nó lưu thông tin các tệp tin ở nhiều chỗ, nếu lỗi cái chỗ chứa thông tin tệp (không phải là nội dung tệp) thì nó có thể mất liên kết tới mấy tệp tin chỗ này (có thể phục hồi được bằng công cụ), nhưng phần lớn các hệ thống tệp tin của linux thường chỉ lưu vào một chỗ. Nói cách khác hoặc là nó chạy ổn định, hoặc là đi cả cụm.

Hơn nữa một trang web lớn thường nó không chỉ có một cơ sở dữ liệu, mà là có ít nhất 2 cái, một cái chủ cho phép ghi dữ liệu mới, mấy cái khác phụ chỉ đọc được dữ liệu, mấy cơ sở dữ liệu này được chứa ở các máy chủ khác nhau, cho nên dù máy chủ này chết thì dữ liệu vẫn toàn vẹn ở máy chủ khác, nếu có mất thì cũng chỉ mất tầm vài phút là thời gian đồng bộ giữa cái cơ sở dữ liệu chính với cơ sở dữ liệu phụ.

Vụ game thì nó hơi khác chút là nếu quá nhiều người chơi thì lượng thông tin gửi lên server quá lớn, hệ thống kém có thể dẫn tới ghi không kịp làm mất dữ liệu, hoặc là do dùng mã nguồn lậu/mã nguồn lỗi dẫn tới thông tin bị mất. Nhưng mấy cái này hoàn toàn chả liên quan gì tới DDOS.