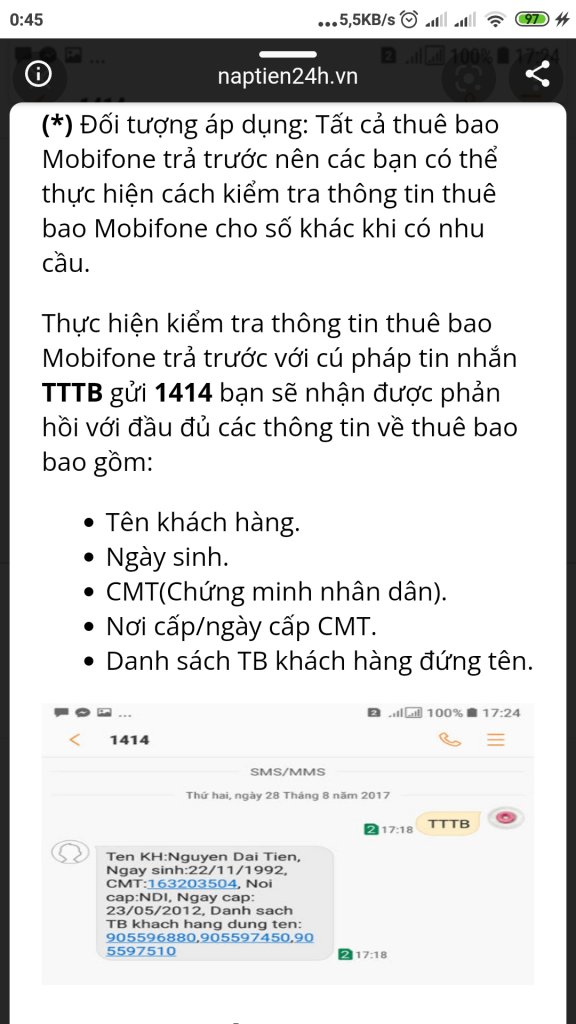

E đọc cả bài chưa thấy nói thủ đoạn nó ntn mà các cụ khẳng định được nó quét các số trong phạm vi và auto gửi bản tin vậy?

Nó quét kiểu gì mà ra được cái số thuê bao lưu trữ từ HLR/VLR của nhà mạng vậy cụ ?

các đầu số dạng 09x là số dùng để tính cước map với số IMSI có trong CDR file đổ ra từ MSC, (số 09x là dạng DID number <-> IMSI khi tính cước) thiết bị đầu cuối thì dùng số IMSI để nhận thực trên các trạm thu phát -> MSC thôi chứ, hay công nghệ mới quá, mình bị outdate mấy chục năm( > 10 năm) nay nên không biết ?

Em cũng không rành lắm, hỏi chị GG thì như này:

" Karsten Nohl và Sylvain Munaut – 2 nhà nghiên cứu bảo mật vừa công bố lỗ hổng của các mạng di động GSM cho biết, phương thức tấn công và đột nhập mà họ vừa phát hiện ra có thể được thực hiện một cách rất dễ dàng mà không cần đến sự trợ giúp của những phần mềm đắt tiền và phức tạp như trước kia. Điểm đặc biệt là tất cả các mạng di động sử dụng công nghệ GSM trên thế giới đều có chung lỗ hổng này.

Để chứng minh tuyên bố của mình, 2 chuyên gia bảo mật này vừa thực hiện một cuộc trình diễn ngay tại Đại hội Câu lạc bộ các chuyên gia máy tính (CCC) vừa được tổ chức tại thủ đô Berlin (Đức). Trong màn trình diễn của mình, 2 chuyên gia này đã thực hiện tất cả các bước, từ xác định vị trí của một chiếc điện thoại nào đó, đánh cắp định danh (ID) của thiết bị và chiếm đoạt quyền kiểm soát sự trao đổi dữ liệu giữa thiết bị và trạm thu phát sóng để từ đó có thể tiến hành các bước tiếp theo như nghe lén, đánh cắp dữ liệu hay thậm chí là kiểm soát hoàn toàn thiết bị của người khác.

Công cụ mà 2 người này sử dụng chỉ là một phần mềm mã nguồn mở có tên là

Kraken.

Hồi tháng 8/2010, tại Đại hội hacker thế giới (DefCon) được tổ chức tại thành phố Las Vegas (Mỹ), một chuyên gia bảo mật khác cũng đã từng trình diễn thành công một cuộc tấn công nghe lén các cuộc gọi di động trên mạng GSM. Tuy nhiên, để thực hiện cuộc tấn công này, người ta đã phải sử dụng đến một phần mềm và thiết bị chuyên dụng có tên là IMSI catcher có giá lên tới 1.500 USD. IMSI catcher đóng vai trò là trạm thu phát sóng di động giả mạo, có khả năng thu hút tất cả cuộc gọi từ các điện thoại cầm tay gần đó. Toàn bộ lời thoại từ thiết bị đó sẽ được lưu lại nhờ một phần mềm chạy trên Internet.

“Mạng GSM (hay còn được coi là mạng di động 2G) hiện bộc lộ khá nhiều lỗ hổng về bảo mật. Người chịu thiệt hại ở đây không ai khác chính là các khách hàng đang sử dụng mạng”, trang The Age trích lời phát biểu của Chris – người thực hiện cuộc tấn công tại DefCon.

Theo Hiệp hội di động GSM (GSMA), hiện thế giới đang có khoảng hơn 4 tỷ thuê bao di động sử dụng trên các mạng GSM."

(Theo ICTnews)